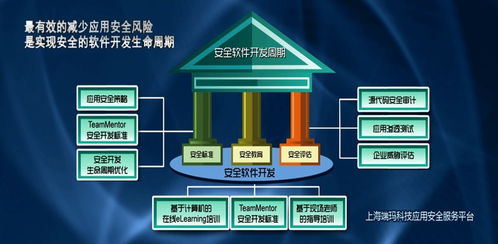

应用安全基础 筑牢基础软件开发的安全防线

在数字化浪潮席卷全球的今天,软件已成为驱动社会运转的核心引擎。从个人应用到关键基础设施,软件的可靠性、稳定性和安全性直接影响着用户体验、企业资产乃至国家安全。软件安全并非仅仅是在开发末期添加的一道屏障,而是贯穿于整个基础软件开发生命周期的核心要素。本文将探讨在基础软件开发阶段,如何构建坚实的应用安全基础。

基础软件开发,通常指的是构建软件系统底层、核心的组件、库、框架或平台。这些“基础”部分一旦存在安全漏洞,其影响将是广泛且深远的,可能被上游的无数应用所继承和放大。因此,在源头——即基础软件的开发阶段——植入安全基因,至关重要。

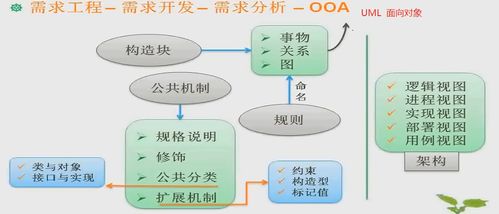

一、安全设计先行:从架构上规避风险

安全的软件始于安全的设计。在基础软件的架构设计阶段,就必须将安全作为核心考量。这包括:

- 最小权限原则:确保每一个模块、进程或用户只拥有完成其功能所必需的最低权限,限制潜在攻击面。

- 纵深防御:不依赖单一安全机制,构建多层次、互补的安全防护体系,即使一层被突破,其他层仍能提供保护。

- 安全的默认配置:软件出厂设置应是安全状态,避免因用户疏忽而引入风险。

- 威胁建模:系统性地识别潜在威胁、攻击路径和资产,从而在设计阶段就有针对性地部署缓解措施。

二、安全编码实践:编写“免疫”代码

代码是实现设计的最终载体,安全的编码习惯是防御漏洞的第一道防线。开发人员应遵循:

- 输入验证与净化:对所有外部输入(用户输入、网络数据、文件内容等)进行严格验证、过滤和编码,防止注入攻击(如SQL注入、命令注入)。

- 内存安全:对于使用C/C++等语言开发的基础软件,需格外警惕缓冲区溢出、释放后使用、空指针解引用等内存安全漏洞。利用安全函数、静态分析工具和现代语言的安全特性(如Rust)是有效手段。

- 密码学正确使用:避免自行设计加密算法,应使用经过广泛验证的、标准的密码学库和API,并正确管理密钥。

- 错误与异常处理:安全地处理错误和异常,避免泄露敏感信息(如堆栈跟踪、内部路径),同时确保系统在异常状态下仍能保持安全状态。

三、工具链与自动化:将安全融入开发流程

人工审查难免疏漏,利用自动化工具将安全审查“左移”并常态化,能极大提升效率与覆盖率。

- 静态应用程序安全测试(SAST):在不运行代码的情况下分析源代码或二进制文件,提前发现编码规范违规、潜在漏洞和代码缺陷。

- 动态应用程序安全测试(DAST):在运行状态下测试软件,模拟外部攻击,发现运行时才能暴露的漏洞(如逻辑漏洞、配置错误)。

- 软件成分分析(SCA):管理第三方开源组件和库,持续监控已知漏洞(CVE),确保供应链安全。

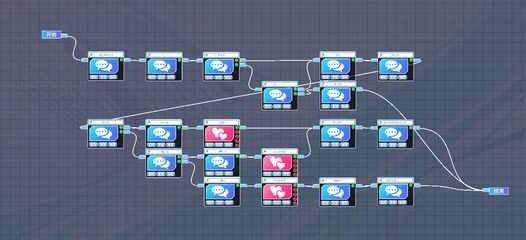

- 持续集成/持续部署(CI/CD)管道集成:将上述安全测试工具集成到CI/CD管道中,实现每次代码提交的自动安全门禁,确保不安全的代码无法进入下一环节。

四、安全意识与文化建设:人是安全的基石

工具和流程最终需要人来执行和优化。培养开发团队的安全意识至关重要。

- 安全培训:定期对开发人员进行安全编码、安全设计和最新威胁态势的培训。

- 安全冠军:在团队中培养或设立安全专员,作为安全知识的传播者和实践推动者。

- 安全评审:将安全评审作为代码评审(Code Review)的必备部分,鼓励同行从安全角度提出质疑和建议。

- 漏洞奖励与正向激励:建立内部漏洞报告和修复的奖励机制,鼓励开发人员主动发现和修复安全问题。

五、维护与响应:安全的持续旅程

软件发布并非安全工作的终点。对于基础软件,长期的维护和快速的应急响应能力同样关键。

- 漏洞管理与披露:建立清晰的漏洞接收、评估、修复和披露流程(如遵循负责任的披露原则)。

- 安全更新与补丁:为已发布的软件提供及时的安全更新,并确保更新机制本身是安全、便捷的。

- 安全监控与日志:在软件中内置必要的安全日志功能,便于在出现安全事件时进行追溯和分析。

****

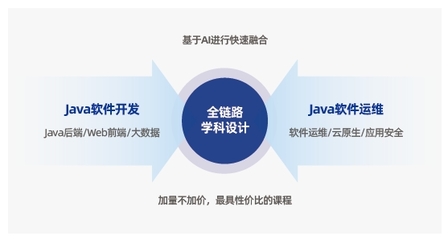

基础软件开发中的应用安全,是一个从设计、编码、测试到维护的全生命周期系统工程。它要求开发者从“功能实现者”转变为“安全共建者”,将安全思维内化为一种本能。通过在架构层面构建韧性,在代码层面消除缺陷,在流程层面嵌入自动化检查,在文化层面提升全员意识,我们才能为上层应用打造一个真正可靠、可信的“基础”。筑牢基础软件的安全防线,不仅是技术责任,更是对数字时代所有依赖者的庄严承诺。

如若转载,请注明出处:http://www.7gfun.com/product/67.html

更新时间:2026-02-28 02:12:49